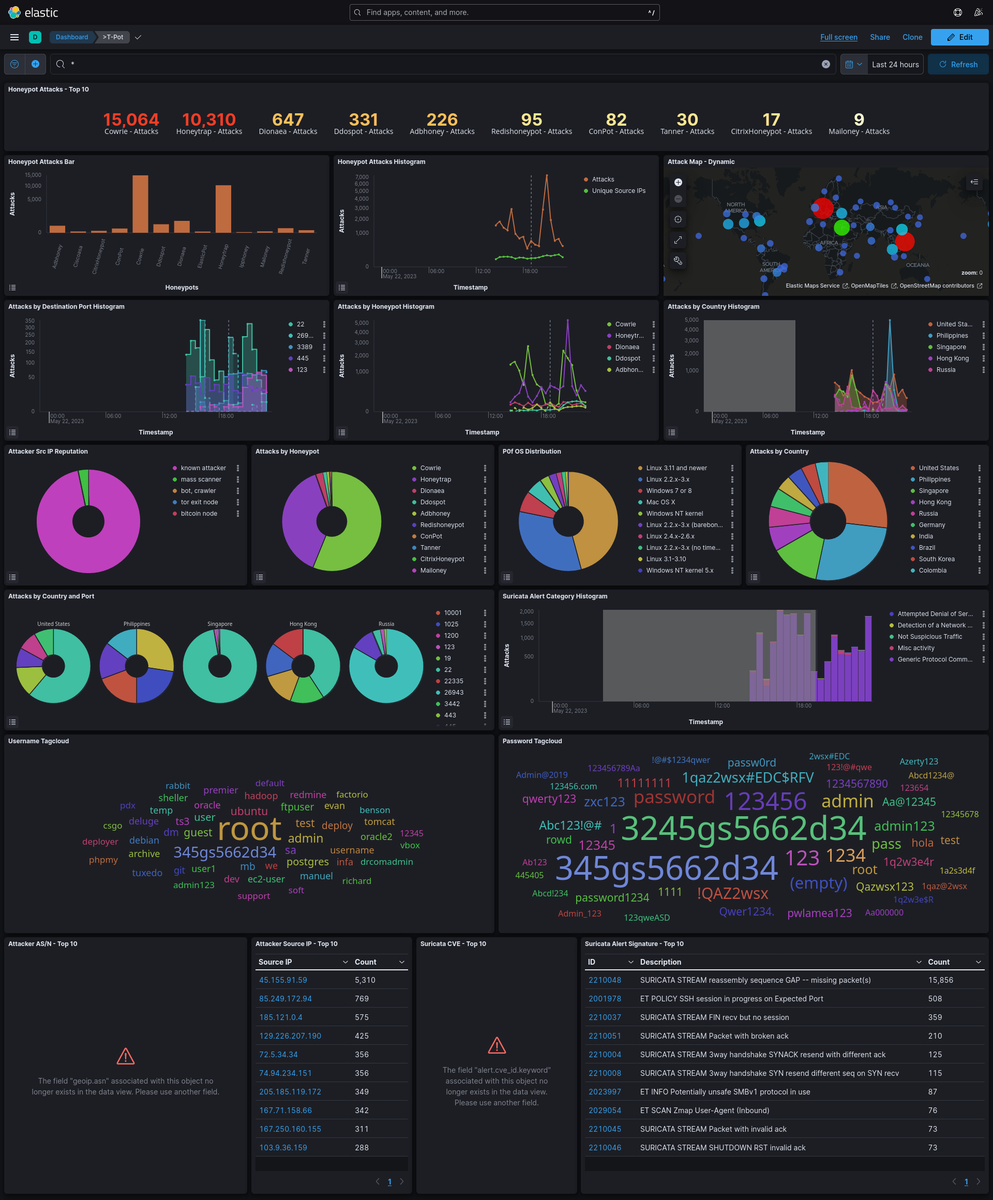

Ich habe mir mal das Projekt T-Pot angeschaut und heute Nachmittag dann einfach mal einen Server als Honeypot aufgesetzt. Der lief jetzt knappe 10 Stunden und er konnte in dieser Zeit mehr als 25.000 Angriffe verzeichnen. Der Server war keiner Domain zugeteilt und ich habe ihn nirgends irgendwie public gemacht. Einfach einen VPS gemietet, Debian installiert und dann T_Pot drauf gemacht. Es ist erschreckend, was in dieser kurzen Zeit alles versucht wurde.

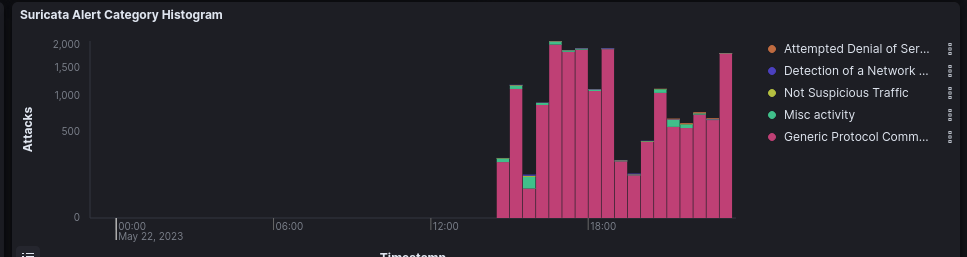

Schaut man sich die Details etwas an, erkennt man schnell, dass es hier gar nicht so um tv-typisches "hacken" geht, sondern im Prinzip einfach nur offene Ports abgefragt werden und Bots dann versuchen, diese mit üblichen Nutzernamen und Passwörtern anzugehen. Ganz vorne - wie zu erwarten - Port 22. Hier wurde einfach mit gängigen Zugangsdaten wieder und wieder versucht, auf den Server zu kommen.

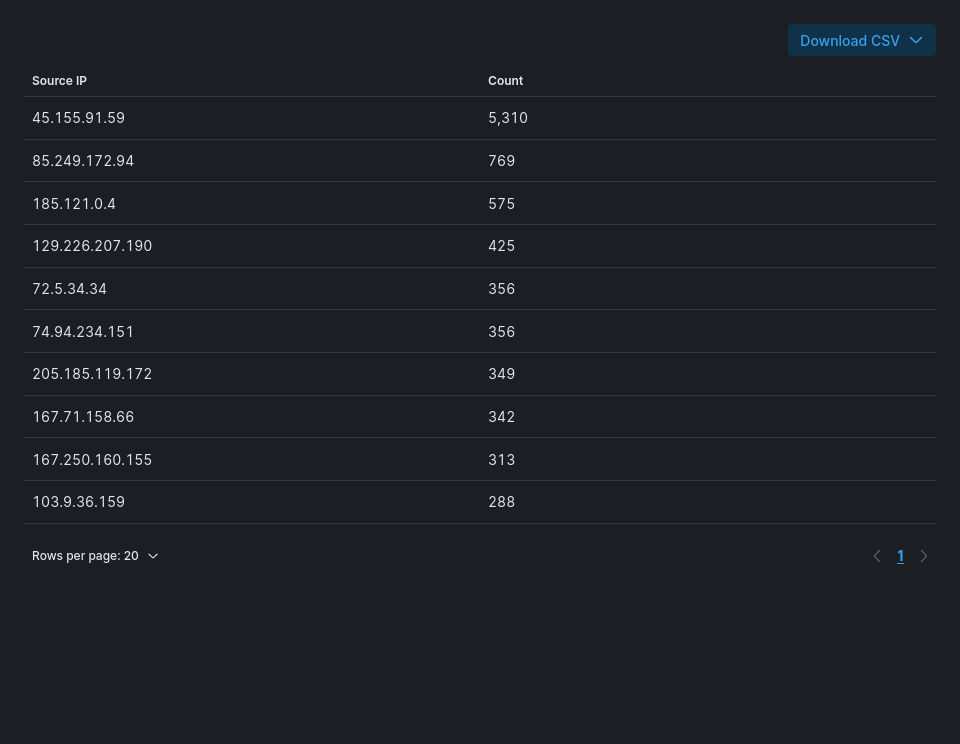

Eine IP von den Philippinen war ganz vorne mit großem Abstand.

Häufig versuchte Passwörter in Login-Seiten

Arten von Angriffen

Im Prinzip macht T-Pot nichts anderes, als verschiedene Honeypots in Form von Docker-Containern zu laden. Diese bieten Angreifern dann an den üblichen Ports "Futter". Der eigentliche SSH-Port wurde verändert und Angreifer können sich an vielen Pots austoben. Es gibt Login-Formulare, SSH, verschiedene TCP und UDP Ports, die allesamt "normal" reagieren, im Hintergrund aber halt nur Honeypots sind.

Ich finde es eigentlich erschreckend, welch großer Anzahl von Angriffen so Servern täglich ausgesetzt sind.

Wer das Ganze mal selbst ausprobieren will, der wird hier fündig: https://github.com/telekom-security/tpotce/

Die verwendeten Honeypots sind:

- adbhoney,

- ciscoasa,

- citrixhoneypot,

- conpot,

- cowrie,

- ddospot,

- dicompot,

- dionaea,

- elasticpot,

- endlessh,

- glutton,

- heralding,

- hellpot,

- honeypots,

- honeytrap,

- ipphoney,

- log4pot,

- mailoney,

- medpot,

- redishoneypot,

- sentrypeer,

- snare,

- tanner